DDoS Nedir?

DDoS Nedir?

DDoS (Distributed Denial of Service) saldırısı, bir hizmetin kullanılamaz hale getirilmesi amacıyla birden fazla bilgisayar veya cihazın koordineli bir şekilde hedefe saldırmasıdır. Saldırganlar, genellikle internet üzerinden binlerce veya hatta milyonlarca cihazı kontrol edebilen bot ağları veya “botnet” lerini kullanırlar.

DDoS saldırıları, hedefin kaynaklarını tüketerek, sunucunun işlem gücünü aşırı yükleyerek, ağ trafiğini engelleyerek veya hedefin işlevlerini bozarak gerçekleştirilir. Bu tür saldırılar, web sitelerini çökertmek, internet servis sağlayıcılarını felç etmek, hizmet sağlayıcılarını kesintiye uğratmak veya hatta tüm bir şirketin işleyişini durdurmak gibi son derece ciddi sonuçlara neden olabilir.

DDoS saldırıları, internet güvenliği için ciddi bir tehdit oluşturur ve saldırıların önlenmesi ve yönetilmesi için çeşitli güvenlik önlemleri alınması gereklidir.

DDos Saldırı Yöntemleri nelerdir?

DDoS saldırıları, çeşitli yöntemler kullanarak gerçekleştirilebilir. İşte bazı yaygın DDoS saldırı yöntemleri:

ICMP Flood: Bu yöntemde, saldırganlar hedef sistemlere yoğun miktarda ICMP (Internet Control Message Protocol) trafik göndererek ağ kaynaklarını tüketirler.

SYN Flood: Bu yöntemde, saldırganlar hedef sistemlere yoğun miktarda SYN (Synchronize) trafik göndererek sunucuların bağlantıları işlemesini engellerler.

UDP Flood: Bu yöntemde, saldırganlar hedef sistemlere yoğun miktarda UDP (User Datagram Protocol) trafik göndererek ağ kaynaklarını tüketirler.

HTTP Flood: Bu yöntemde, saldırganlar hedef web sunucularına yoğun miktarda HTTP (Hypertext Transfer Protocol) trafik göndererek web sitelerinin kullanılamaz hale gelmesine neden olurlar.

DNS Amplification: Bu yöntemde, saldırganlar hedef sistemlere DNS (Domain Name System) talepleri göndererek, genellikle büyük boyutlu DNS cevapları alarak hedef sunucuların kaynaklarını tüketirler.

Slowloris: Bu yöntemde, saldırganlar hedef web sunucularına düşük bant genişliği kullanarak çok sayıda bağlantı oluşturur ve her bağlantıyı açık tutarak sunucuların kaynaklarını tüketirler.

Bu sadece birkaç örnek olsa da, DDoS saldırıları farklı tekniklerle gerçekleştirilebilir ve her biri farklı şekillerde hedef sistemleri etkileyebilir.

DDoS Saldırısı Nasıl Yapılır?

DDoS Saldırısı Nasıl Yapılır?

DDoS saldırısı, birden fazla cihazı koordine eden saldırganlar tarafından gerçekleştirilir. İşte DDoS saldırısının genel adımları:

Botnet Oluşturma: Saldırganlar, bir botnet veya “zombi ağı” oluşturmak için virüs, truva atı veya başka kötü amaçlı yazılım yöntemlerini kullanarak binlerce veya milyonlarca bilgisayarı enfekte ederler.

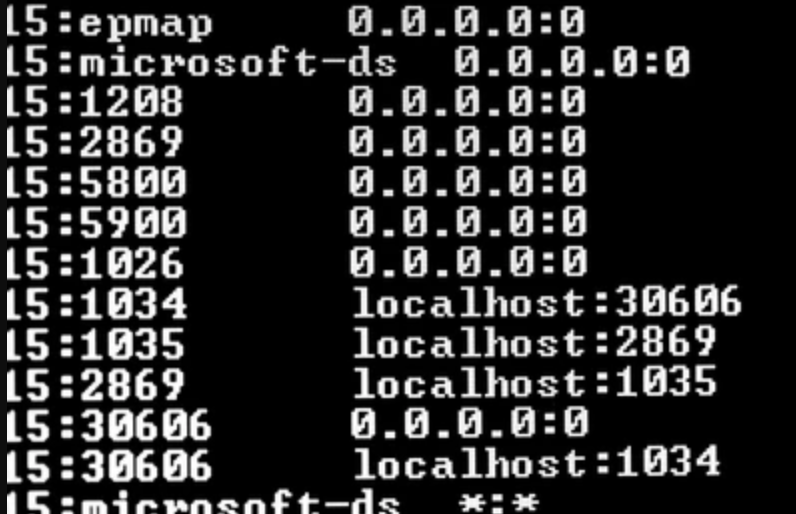

Komut Kontrol Sunucusu (C&C) Kurma: Saldırganlar, botnetleri kontrol etmek için bir komut kontrol sunucusu (C&C) kurarlar. C&C sunucusu, botnet’in kontrol edilmesine ve yönetilmesine izin verir.

Hedef Belirleme: Saldırganlar, DDoS saldırısı için bir hedef belirlerler. Bu hedef genellikle bir web sitesi, ağ veya internet servis sağlayıcısı olabilir.

Saldırı Başlatma: Saldırganlar, C&C sunucusu üzerinden botnet’e komutlar göndererek, hedefe doğru yoğun miktarda trafik göndermelerini sağlarlar. Bu, hedefin ağ kaynaklarını tüketir ve sunucunun normal işlevlerini engeller.

Saldırıyı Sürdürme: Saldırganlar, saldırıyı sürekli olarak devam ettirerek, hedefin kullanılamaz hale gelmesini sağlamak için botnet’leri yönlendirirler. Saldırı, hedefin sunucularının tüm kaynaklarını tüketene kadar devam edebilir.

DDoS saldırısı, yasadışı bir faaliyettir ve bu tür saldırıların gerçekleştirilmesi, ülkelerin yasaları tarafından cezalandırılabilir. Bu nedenle, bilgisayar kullanıcıları ve işletmeleri, botnet enfeksiyonlarından korunmak için güvenlik yazılımları kullanmalı ve DDoS saldırılarına karşı savunma stratejileri geliştirmelidir.

DDoS Saldırısı Çeşitleri Nelerdir?

DDoS saldırıları, farklı yöntemler kullanılarak gerçekleştirilebilir. İşte bazı yaygın DDoS saldırı çeşitleri:

Volumetric Attacks: Bu tür saldırılarda, saldırganlar hedef sistemlere büyük miktarda trafiği yoğunlaştırarak ağ kaynaklarını tüketirler. ICMP flood, UDP flood ve DNS amplification, bu tür DDoS saldırılarına örnek olarak verilebilir.

Protocol Attacks: Bu tür saldırılarda, saldırganlar hedef sistemlerin protokol katmanlarını hedef alarak ağ kaynaklarını tüketirler. SYN flood, ACK flood ve HTTP flood, bu tür DDoS saldırılarına örnek olarak verilebilir.

Application Attacks: Bu tür saldırılarda, saldırganlar hedef uygulama katmanlarını hedef alarak web sunucularına veya diğer uygulamalara aşırı miktarda istek göndererek kaynaklarını tüketirler. Slowloris ve HTTP POST saldırıları, bu tür DDoS saldırılarına örnek olarak verilebilir.

Distributed Reflection Denial of Service (DRDoS) Attacks: Bu tür saldırılarda, saldırganlar hedef sistemlerin kaynaklarını tüketmek için başka sistemleri kullanarak trafik yönlendirirler. DNS amplification, NTP amplification ve SNMP amplification, bu tür DDoS saldırılarına örnek olarak verilebilir.

IoT Botnet Attacks: Bu tür saldırılarda, saldırganlar IoT cihazlarını hedef alarak botnet oluşturur ve hedef sistemlere trafiği yoğunlaştırır. IoT cihazları genellikle zayıf güvenlik önlemleri nedeniyle saldırılara karşı savunmasızdır.

Bu sadece birkaç örnek olsa da, DDoS saldırıları farklı yöntemlerle gerçekleştirilebilir ve her biri farklı şekillerde hedef sistemleri etkileyebilir.

Protocol Bazlı ( Protocol Based) DDoS Saldırısı Nedir?

Protocol Bazlı ( Protocol Based) DDoS Saldırısı Nedir?

Protocol bazlı (protocol-based) DDoS saldırısı, hedef ağdaki belirli bir protokolün aşırı trafikle yoğunlaştırılması yoluyla gerçekleştirilir. Bu tür saldırılar, hedef protokolün zayıflıklarını hedef alır ve ağ kaynaklarını tüketir.

Örneğin, SYN Flood saldırısı, TCP protokolünü hedef alır. Saldırganlar, hedef sunucuya binlerce sahte SYN isteği göndererek sunucunun TCP bağlantılarını tüketmesine neden olurlar. Bu durumda, gerçek kullanıcıların bağlantı kurması mümkün olmaz ve sunucu kullanılamaz hale gelir.

ACK Flood saldırısı da TCP protokolünü hedef alır. Bu tür saldırılarda, saldırganlar hedef sunucuya sahte ACK (acknowledgement) istekleri gönderirler. Sunucu, bu sahte ACK isteklerini işlemeye çalışarak kaynaklarını tüketir.

HTTP Flood saldırısı da protokol bazlı bir DDoS saldırısıdır. Bu tür saldırılarda, saldırganlar hedef sunucuya büyük miktarda HTTP isteği gönderirler. Bu istekler sunucunun kaynaklarını tüketerek, gerçek kullanıcıların web sayfalarına erişmesini engeller.

Protocol bazlı DDoS saldırıları, saldırganların hedef protokolün zayıflıklarını hedef alarak ağ kaynaklarını tüketmeleri nedeniyle oldukça etkili olabilir. Bu nedenle, ağ yöneticileri, bu tür saldırıları önlemek için ağ cihazlarını, yazılım güncellemelerini ve diğer güvenlik önlemlerini sürekli olarak güncellemelidir.

Uygulama Katmanı (Application Layer) DDoS Saldırısı Nedir?

Uygulama katmanı (Application Layer) DDoS saldırısı, hedef uygulamanın kaynaklarını tüketmek amacıyla, sunucuya gönderilen yüksek hacimli isteklerin kullanılması yoluyla gerçekleştirilir. Bu tür saldırılar, web sunucuları, veritabanı sunucuları ve diğer uygulamalar gibi hedef sistemlerin işlevselliğini bozarak, normal kullanımını engellerler.

Uygulama katmanı DDoS saldırıları, tipik olarak HTTP(S) protokolünü hedef alır. Bu saldırılar, hedef sunucuya yüksek hacimli istekler göndererek sunucunun kaynaklarını tüketir. Örneğin, Slowloris saldırısı, HTTP protokolünü hedef alır. Saldırganlar, hedef sunucuya yavaş ve tamamlanmamış HTTP istekleri gönderirler. Bu istekler, sunucunun kaynaklarını tüketerek, gerçek kullanıcıların web sayfalarına erişmesini engeller.

HTTP POST saldırısı da uygulama katmanı DDoS saldırılarına örnek olarak verilebilir. Bu tür saldırılarda, saldırganlar, hedef sunucuya yüksek hacimli POST istekleri göndererek, sunucunun kaynaklarını tüketirler. Bu tür saldırılar, özellikle e-ticaret siteleri gibi, kullanıcıların çevrimiçi işlem yapmak için sık kullandıkları uygulamaları hedef alabilir.

Uygulama katmanı DDoS saldırıları, diğer DDoS saldırı türlerine göre daha az sayıda kaynak kullanılarak gerçekleştirilebilir. Bu nedenle, bu tür saldırılar, daha zor tespit edilebilir ve daha öngörülemez hale gelebilir. Ağ yöneticileri, uygulama katmanı DDoS saldırılarına karşı korunmak için, WAF (Web Application Firewall) gibi uygulama katmanı güvenlik cihazları kullanarak, yüksek hacimli istekleri filtreleyebilirler.

Flood DDoS Saldırısı Çeşitleri Nedir?

Flood DDoS Saldırısı Çeşitleri Nedir?

Flood DDoS saldırısı, ağa yüksek hacimli trafik göndererek hedefin kaynaklarını tüketme amacıyla gerçekleştirilen DDoS saldırısı türlerinden biridir. Flood saldırıları, genellikle saldırganların çok sayıda botnet veya bilgisayar ağı kullanarak gerçekleştirdikleri dağıtılmış saldırılardır. Flood saldırıları, aşağıdaki alt türleri içerebilir:

ICMP Flood: Bu saldırı türünde, saldırganlar hedef sisteme ICMP (Internet Control Message Protocol) trafiği gönderirler. Bu saldırı türü, hedef sistemin kaynaklarını tüketir ve hedefin ağ bağlantısını keser.

UDP Flood: Bu saldırı türünde, saldırganlar hedef sistem üzerindeki bir UDP portuna yüksek hacimli trafik gönderirler. Bu tür saldırılar, genellikle DNS (Domain Name System) sunucularını hedef alır.

SYN Flood: Bu saldırı türünde, saldırganlar hedef sisteme çok sayıda SYN (Synchronization) talebi gönderirler. Bu tür saldırılar, hedef sistemin kaynaklarını tüketir ve hedefin normal trafiği işleyebilmesini engeller.

HTTP Flood: Bu saldırı türünde, saldırganlar hedef web sunucusuna çok sayıda HTTP talebi gönderirler. Bu talepler, sunucunun kaynaklarını tüketir ve sunucunun normal işlevselliğini engeller.

NTP Amplification Flood: Bu saldırı türünde, saldırganlar hedef sisteme çok sayıda NTP (Network Time Protocol) talebi gönderirler. Bu tür saldırılar, hedef sistemin kaynaklarını tüketir ve ağ bağlantısını keser.

Flood saldırıları, hedef sistem üzerinde büyük miktarda trafik oluşturduğu için, kaynaklarını tüketerek hedefin normal işlevselliğini engelleyebilir. Ağ yöneticileri, bu tür saldırılara karşı korunmak için, ağ güvenlik cihazları, IDS/IPS sistemleri, yük dengeleyicileri ve diğer güvenlik önlemleri kullanarak hedef sistemleri koruyabilirler.

DDoS Saldırısından Nasıl Korunurum?

DDoS Saldırısından Nasıl Korunurum?

DDoS (Dağıtılmış Hizmet Reddi) saldırıları, ağa yüksek hacimli trafik göndererek hedefin kaynaklarını tüketmeye yönelik gerçekleştirilen saldırılardır. Bu tür saldırılara karşı korunmak için aşağıdaki önlemler alınabilir:

Yüksek Düzeyde Güvenlik Duvarı: Güvenlik duvarları, ağ trafiğini filtreleyerek, kötü amaçlı trafikleri engellemeye yardımcı olur. Yüksek seviyeli güvenlik duvarları, ağınızın güvenliğini artırabilir ve saldırıları en aza indirebilir.

Yüksek Seviyeli Ağ Monitörizasyonu: Ağ monitörizasyonu, ağda gerçekleşen tüm trafiği izleyerek, saldırılar veya diğer güvenlik tehditleri oluştuğunda hızlı bir şekilde tepki verebilmenizi sağlar. Bu sayede saldırıların oluşmasını önleyebilir veya daha az zararla atlatabilirsiniz.

Yedeklilik: Sisteminizde yedeklilik, DDoS saldırılarına karşı korunmak için önemli bir faktördür. Yedekli sistemler, saldırı durumunda hizmetlerin kesilmeden devam etmesine olanak tanır.

CDN Kullanımı: CDN (İçerik Dağıtım Ağı) servisleri, içeriği birden çok sunucuda depolayarak, ağınızı korumaya yardımcı olur. CDN hizmetleri, saldırıları engellemeye veya saldırılar sırasında hizmetlerin kesintisiz devam etmesini sağlamaya yardımcı olabilir.

Bandwidth Limitleri: Hedef sisteme doğru yüksek hacimli trafik göndermeye çalışan saldırganlar, genellikle belli bir bant genişliği sınırı içerisinde hareket ederler. Bu nedenle, belirli bir bant genişliği sınırı belirleyerek, DDoS saldırılarını önleyebilirsiniz.

Saldırı Tespit Sistemleri: Saldırı tespit sistemleri (IDS), saldırıların tespit edilmesine ve saldırılara karşı hızlı bir şekilde müdahale edilmesine yardımcı olabilir.

Geçici IP Engelleme: Bazı saldırı türlerinde, saldırıların kaynağı bilinmektedir. Bu durumlarda, saldırganın IP adreslerini geçici olarak engelleyerek, saldırıların önüne geçilebilir.